- Autore Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-15 08:17.

- Ultima modifica 2025-01-23 12:21.

Lo spyware è un tipo di software dannoso che apporta modifiche al dispositivo a tua insaputa, come pubblicità di prodotti, raccolta di informazioni personali o modifica delle impostazioni del dispositivo. Se noti una diminuzione delle prestazioni del dispositivo o della rete, noti cambiamenti nel tuo browser o altre attività insolite, il tuo computer potrebbe essere stato infettato da spyware.

Fare un passo

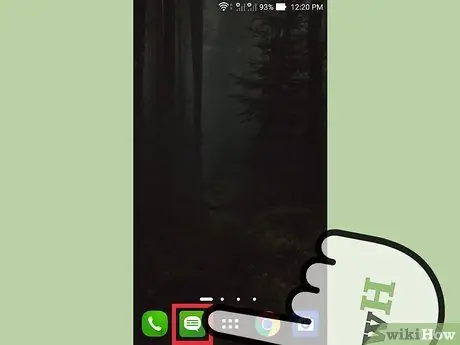

Metodo 1 di 4: rilevamento e rimozione di spyware su Android

Passaggio 1. Identificare attività sospette sul dispositivo

Se ritieni che la velocità della rete sia spesso lenta o ricevi messaggi sospetti o da estranei, il tuo telefono potrebbe essere infetto da spyware.

Se ricevi un messaggio inappropriato o ti viene chiesto di rispondere a un messaggio con un codice specifico, significa che il tuo telefono è stato infettato da spyware

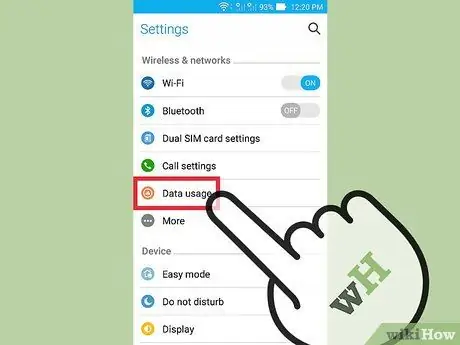

Passaggio 2. Controlla l'utilizzo dei dati

Apri l'app "Impostazioni" e tocca l'opzione "Utilizzo dati". Puoi spostare lo schermo verso il basso per vedere la quantità di dati utilizzati da ciascuna app. L'utilizzo elevato di dati indica che il telefono potrebbe essere stato infettato da spyware.

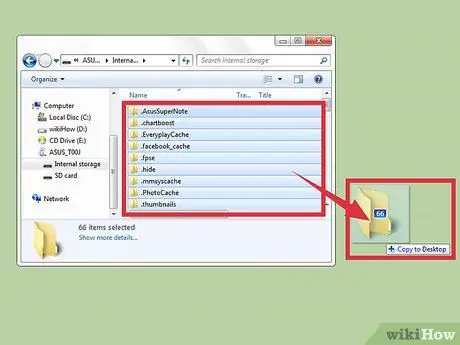

Passaggio 3. Eseguire il backup dei dati

Collegare il telefono al computer tramite un cavo USB (Universal Serial Bus). Successivamente, copia e incolla i dati del telefono sul computer, come foto e informazioni di contatto, per eseguirne il backup.

Quando si esegue il backup dei dati dal telefono al computer, il computer non sarà esposto allo spyware perché il dispositivo e il computer hanno sistemi operativi diversi

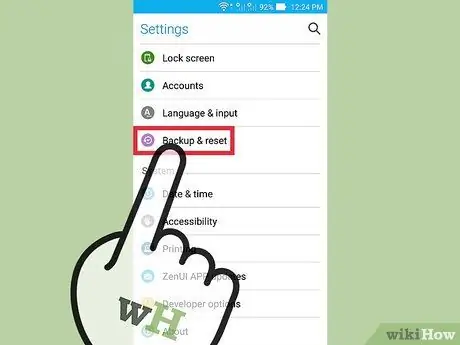

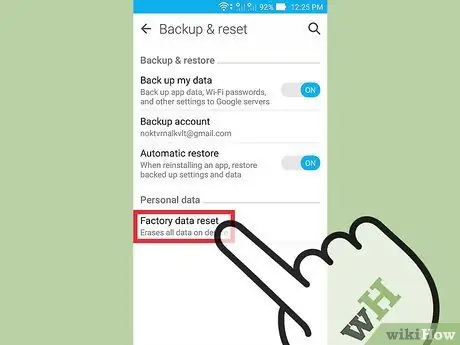

Passaggio 4. Apri l'app "Impostazioni" e tocca l'opzione "Backup e ripristino" (Backup e ripristino)

Si aprirà un menu con varie opzioni di ripristino, come il ripristino del telefono alle impostazioni di fabbrica.

Passaggio 5. Toccare "Ripristino dati di fabbrica" (Ripristino dati di fabbrica)

Si trova in fondo al menu "Backup e ripristino".

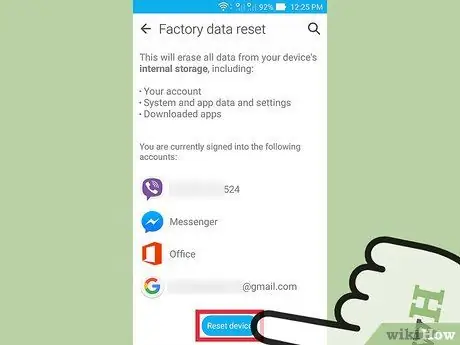

Passaggio 6. Toccare "Ripristina telefono" (Ripristina telefono)

Il telefono si spegnerà e si riaccenderà (riavvierà) automaticamente ed eliminerà tutte le app e i dati, inclusi gli spyware memorizzati sul telefono. Successivamente, il telefono tornerà alle impostazioni di fabbrica.

Il ripristino del telefono alle impostazioni di fabbrica cancellerà totale dati memorizzati sul telefono. Pertanto, dovresti prima eseguire il backup dei tuoi dati prima di eseguire questo passaggio.

Metodo 2 di 4: utilizzo di HijackThis per computer basati su Windows

Passaggio 1. Scarica e installa HijackThis

HijackQuesto è uno strumento diagnostico per Windows utilizzato per rilevare lo spyware. Fare doppio clic sul file di installazione di HijackThis per installarlo. Una volta installato, esegui questo software.

Anche altri software gratuiti, come Adaware e MalwareBytes, hanno le stesse funzionalità

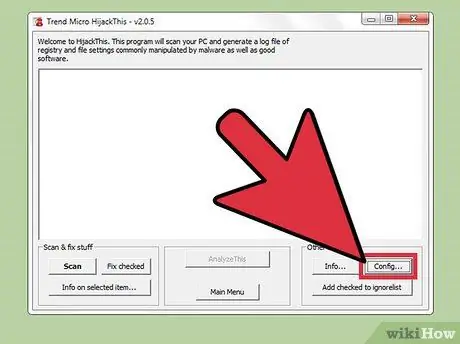

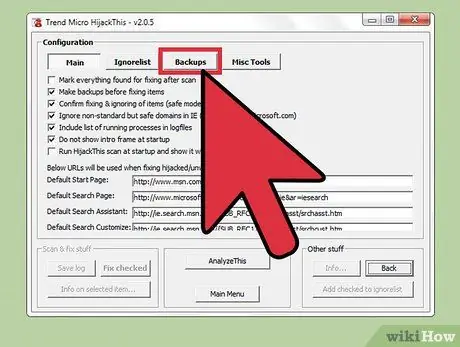

Passaggio 2. Premere il pulsante "Configura…"

Si trova nella parte inferiore destra della finestra, sotto l'intestazione "Altre cose". Facendo clic sul pulsante si aprirà una finestra con un elenco di opzioni per il programma.

- In questa finestra puoi abilitare o disabilitare opzioni importanti, come il backup dei file. È una buona idea prendere l'abitudine di eseguire il backup dei dati quando si tenta di eliminare file o software. Se commetti un errore, i dati persi possono essere recuperati. Il backup dei dati occupa pochissimo spazio libero sul disco rigido. Tuttavia, i dati possono essere eliminati in qualsiasi momento eliminandoli dalla cartella in cui sono archiviati i dati di backup.

- Tieni presente che l'opzione "Esegui backup prima di correggere gli elementi" è abilitata per impostazione predefinita.

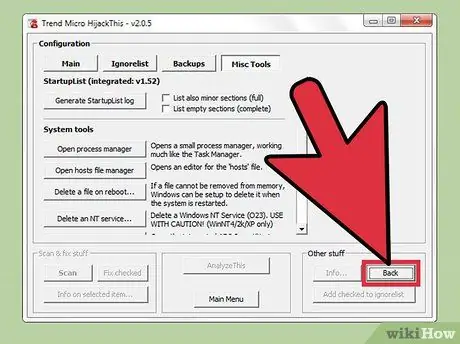

Passaggio 3. Premere il pulsante "Indietro" per tornare al menu principale

Questo pulsante sostituirà il pulsante "Config…" quando si apre la finestra di configurazione.

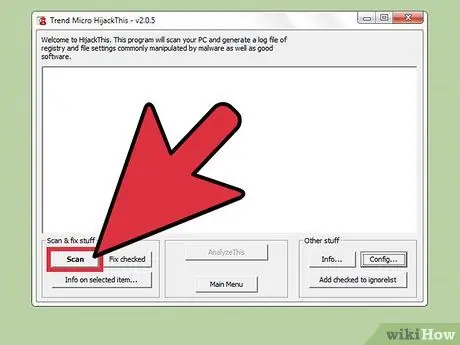

Passaggio 4. Premere il pulsante "Scansione"

Questo pulsante si trova nella parte inferiore sinistra della finestra e genererà un elenco di file che potrebbero essere potenzialmente esposti a spyware. È importante notare che HijackThis esegue una breve scansione della posizione sospetta per il software dannoso. Non tutti i risultati della scansione sono software dannoso.

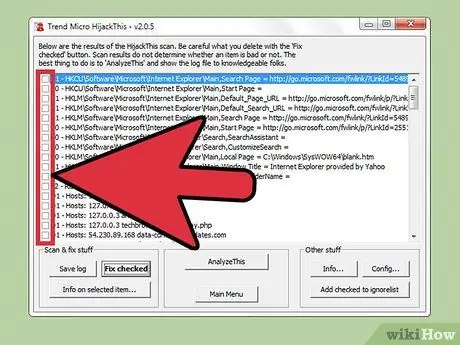

Passaggio 5. Seleziona la casella accanto al file sospetto e fai clic su "Informazioni sull'elemento selezionato…". Questo mostrerà le informazioni sul file e il motivo per cui HijackThis lo classifica come sospetto in una finestra separata. Chiudi la finestra quando hai finito di controllare i risultati della scansione.

Le informazioni visualizzate di solito includono la posizione del file, la funzione del file e i passaggi da eseguire per risolverlo

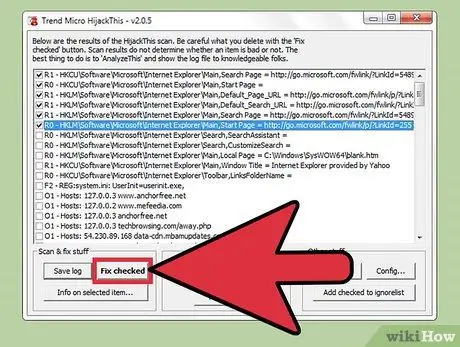

Passaggio 6. Premere il pulsante "Correzione selezionata"

Si trova nella parte inferiore sinistra della finestra. Dopo aver premuto il pulsante, HijackThis riparerà o eliminerà il file selezionato, a seconda della diagnosi.

- Puoi riparare più file contemporaneamente selezionando la casella accanto ai file.

- Prima di apportare modifiche, HijackThis eseguirà il backup dei dati per impostazione predefinita. In questo modo, puoi annullare le modifiche se commetti un errore.

Passaggio 7. Ripristina i file dai dati di backup

Se desideri annullare le modifiche apportate da HijackThis, premi il pulsante "Config" in basso a destra nella finestra e fai clic sul pulsante "Backup". Selezionare il file di backup (contrassegnato con la data e l'ora in cui è stato eseguito il backup del file) dall'elenco e premere il pulsante "Ripristina".

È ancora possibile accedere ai dati di backup in diverse sessioni di utilizzo di HijackThis. Puoi chiudere HijackThis e ripristinare i file da un backup ogni volta che vuoi

Metodo 3 di 4: utilizzo di Netstat per computer basati su Windows

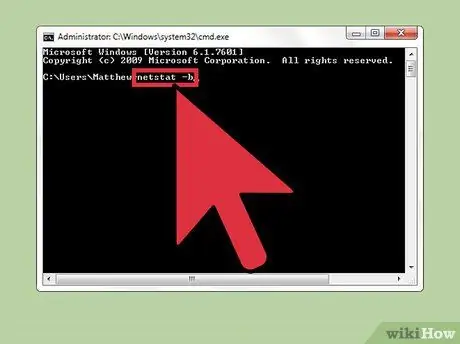

Passaggio 1. Aprire una finestra del prompt dei comandi

Netstat è uno strumento Windows integrato che ti aiuta a rilevare spyware o altri file dannosi. Premi Win + R per eseguire il programma manualmente e inserisci "cmd" nel campo di ricerca. Il prompt dei comandi consente di interagire con il sistema operativo utilizzando comandi di testo.

Questo passaggio può essere utilizzato se non si desidera utilizzare software di terze parti o se si desidera rimuovere manualmente il software dannoso

Passaggio 2. Immettere il testo "netstat -b" e premere il tasto Invio

Verrà visualizzato un elenco di programmi che utilizzano la rete o le porte di monitoraggio (porte di ascolto o processi connessi a Internet).

Nel comando "netstat -b", la lettera "b" sta per "binari"

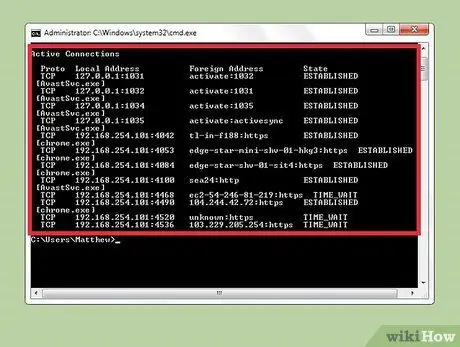

Passaggio 3. Identificare i processi sospetti

Cerca un nome di processo sconosciuto o l'utilizzo della porta. Se non conosci la funzione di un processo o di una porta sconosciuta, cerca informazioni su Internet. Incontrerai persone che hanno incontrato questo processo e possono aiutarti a determinare se questo processo è pericoloso o meno. Se il processo è dannoso per il tuo computer, dovresti eliminare immediatamente il file che lo esegue.

Se non sei sicuro che il processo sia dannoso o meno dopo aver cercato le informazioni su Internet, non dovresti eliminarlo o spostarlo. La modifica o l'eliminazione dei file errati può causare l'arresto anomalo di altri software

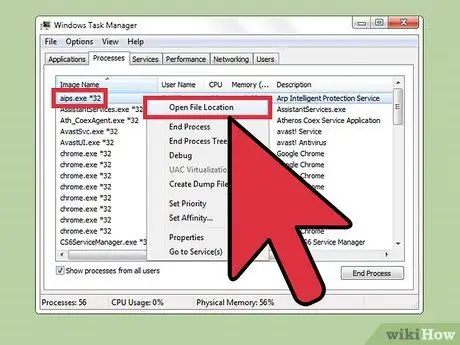

Passaggio 4. Premere il tasto Ctrl + Alt + Elimina contemporaneamente.

Questo aprirà il Task Manager che mostra tutti i processi in esecuzione sul computer. Sposta la finestra verso il basso per cercare il nome del processo sospetto che hai trovato nel prompt dei comandi.

Passaggio 5. Fare clic con il pulsante destro del mouse sul nome del processo e selezionare "Mostra nella cartella"

Questo aprirà la cartella in cui si trova il file sospetto.

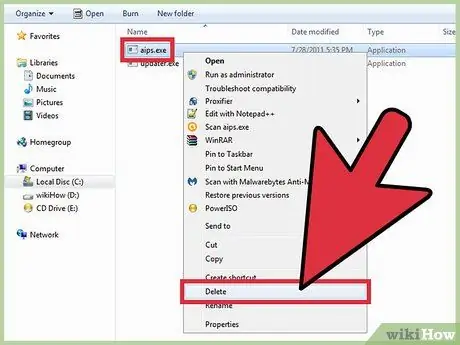

Passaggio 6. Fare clic con il pulsante destro del mouse sul file e selezionare "Elimina"

Questo sposterà i file dannosi nel Cestino. Il processo non può essere eseguito da questa posizione.

- Se ricevi un avviso che il file non può essere eliminato perché è in uso, riapri Task Manager, seleziona un processo e premi il pulsante "Termina operazione". Questo disabiliterà il processo. Successivamente, puoi spostare il file nel Cestino.

- Se elimini il file sbagliato, puoi fare doppio clic sul Cestino per aprirlo. Successivamente, fai clic e trascina il file in un'altra cartella.

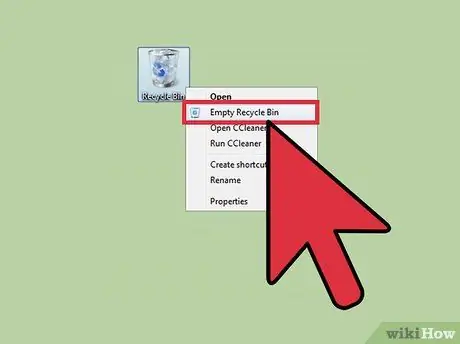

Passaggio 7. Fare clic con il pulsante destro del mouse sul cestino e selezionare "Svuota cestino"

Questo eliminerà definitivamente il file.

Metodo 4 di 4: Utilizzo di Terminal per Mac

Passaggio 1. Apri Terminale

Utilizzando il Terminale, puoi eseguire uno strumento diagnostico in grado di rilevare lo spyware sul tuo computer. Vai su "Applicazioni> Utilità" e fai doppio clic su Terminale per avviarlo. Questo programma permette ad Ada di interagire con il sistema operativo tramite comandi testuali.

Per trovare questo programma, puoi anche cercare "Terminale" in Launchpad

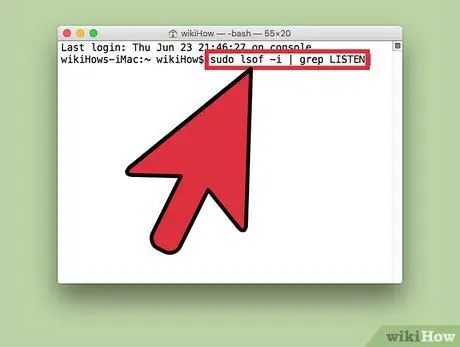

Passaggio 2. Immettere il testo "sudo lsof -i | grep ASCOLTA” e premere il tasto Invio

Ciò indicherà al computer di visualizzare un elenco di processi e le relative informazioni di rete.

- Il comando "sudo" consente all'utente root (l'utente che ha l'autorità di aprire e modificare i file nell'area di sistema) di eseguire comandi. Usando questo comando, puoi visualizzare i file di sistema.

- Il comando "lsof" è l'abbreviazione di "elenco di file aperti". Questo comando ti permette di vedere i processi in esecuzione sul computer.

- Il comando "-i" richiede a Terminal di visualizzare un elenco di file che utilizzano la rete. Lo spyware tenterà di utilizzare la rete per comunicare con dispositivi o computer estranei all'esterno della rete.

- "grep LISTEN" viene utilizzato per indicare al sistema operativo di filtrare i file che monitorano o utilizzano le porte. Lo spyware di solito utilizza o monitora le porte per funzionare.

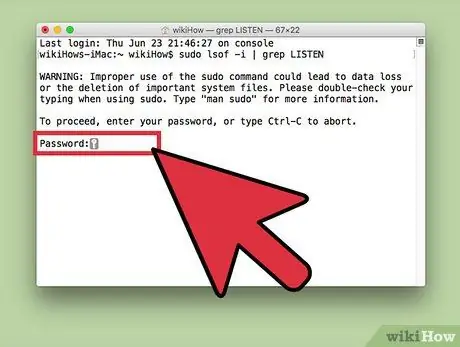

Passaggio 3. Immettere la password dell'amministratore del computer e premere il tasto Invio

Anche se non viene visualizzata in Terminale, la password verrà comunque inserita per accedere all'account amministratore. È importante abilitare il comando 'sudo'.

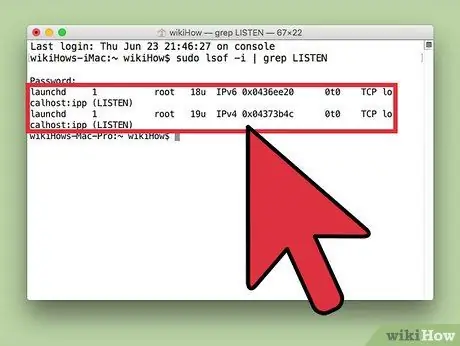

Passaggio 4. Identifica i processi sospetti

Cerca un nome di processo sconosciuto o l'utilizzo della porta. Se non conosci la funzione di un processo o di una porta sconosciuta, cerca informazioni su Internet. Incontrerai persone che hanno riscontrato questo processo e possono aiutarti a determinare se questo processo è pericoloso o meno. Se il processo è dannoso per il tuo computer, dovresti eliminare immediatamente il file che lo esegue.

Se non sei sicuro che il processo sia dannoso o meno dopo aver cercato le informazioni su Internet, non dovresti eliminarlo o spostarlo. La modifica o l'eliminazione dei file errati può causare l'arresto anomalo di altri software

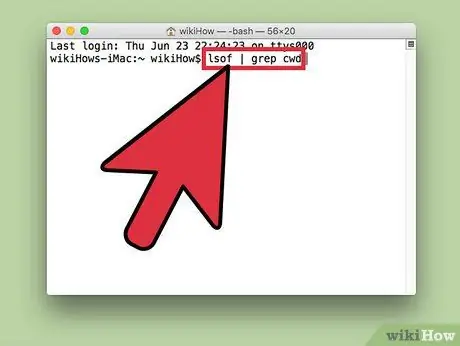

Passaggio 5. Immettere "lsof | grep cwd” e premere il tasto Invio

Verrà visualizzata la cartella in cui è memorizzato il processo sul computer. Trova il processo dannoso nell'elenco e copia la sua posizione.

- "cwd" sta per directory di lavoro corrente (la cartella in cui è in esecuzione il processo).

- Per facilitare la ricerca dei processi nell'elenco, puoi eseguire questo comando in una nuova finestra di Terminale premendo Cmd + N mentre usi Terminale.

Passaggio 6. Immettere "sudo rm -rf [posizione file]" e premere il tasto Invio

Incolla il percorso del processo che hai precedentemente copiato tra parentesi (digitato senza parentesi). Questo comando eliminerà i file in quella posizione.

- "rm" è l'abbreviazione di "rimuovi" (rimuovi).

- Assicurati di voler davvero eliminare il file perché non puoi recuperare il file dopo averlo eliminato. Ti consigliamo di utilizzare un programma Time Machine per eseguire il backup dei dati prima di eseguire questo passaggio. Vai su “Apple > Preferenze di Sistema > Time Machine” e seleziona “Backup”.

Suggerimenti

- Se hai problemi a comprendere i risultati della scansione di HijackThis, premi il pulsante "Salva registro" per salvare i risultati della scansione come file di testo. Successivamente, carica questo file nel forum di HijackThis per ricevere assistenza.

- Le porte 80 e 443 sono le porte comunemente utilizzate per navigare in Internet. Sebbene possano essere utilizzate da spyware, queste due porte sono spesso utilizzate da altre applicazioni. Pertanto, è più probabile che lo spyware non utilizzi questa porta.

- Dopo aver rilevato e rimosso lo spyware, ti consigliamo di modificare le password di tutti gli account a cui accedi normalmente sul tuo computer, come account di social media e conti bancari. È sempre meglio stare attenti che dispiaciuti.

- Alcune app per dispositivi mobili pubblicizzate come programmi di rimozione dello spyware per Android potrebbero essere inaffidabili o addirittura rubare e corrompere i tuoi dati. Ripristinare il tuo dispositivo mobile alle impostazioni di fabbrica è il modo migliore per assicurarti che il tuo dispositivo mobile sia privo di spyware.

- Puoi anche ripristinare le impostazioni di fabbrica dell'iPhone per rimuovere lo spyware. Tuttavia, gli iPhone di solito non sono suscettibili allo spyware a meno che non effettui il jailbreak del tuo iPhone.

Avvertimento

- Fare attenzione quando si eliminano file sconosciuti. L'eliminazione dei file archiviati nella cartella "Sistema" in Windows può danneggiare il sistema operativo e richiedere la reinstallazione di Windows.

- È anche una buona idea fare attenzione quando si eliminano file utilizzando Terminal su un Mac. Se sospetti determinati processi, dovresti prima cercare informazioni su questi processi su Internet.