- Autore Jason Gerald [email protected].

- Public 2023-12-16 11:19.

- Ultima modifica 2025-01-23 12:21.

Internet è stato creato per comodità e non per sicurezza. Se navighi in Internet tanto quanto la persona media, è probabile che molte persone possano monitorare le tue abitudini di navigazione tramite spyware, script e persino telecamere! Con queste informazioni, chiunque nel mondo può scoprire chi sei, dove vivi e altre importanti informazioni personali.

Esistono due modi per tenere traccia di altre persone su Internet:

- Inserendo malware direttamente sul computer.

- Ascoltando ciò che viene scambiato utilizzando server remoti da qualsiasi parte della rete.

Fare un passo

Metodo 1 di 2: evitare malware

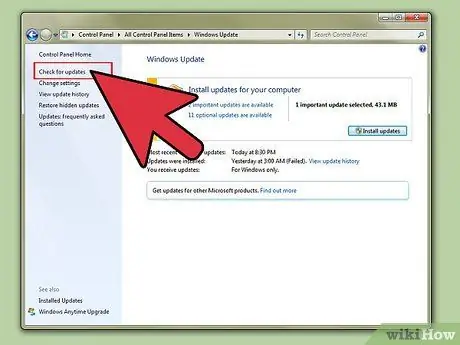

Passaggio 1. Aggiorna il sistema operativo (sistema operativo / sistema operativo)

Il modo più semplice per le altre persone di tracciare e registrare tutto ciò che ti riguarda è installare spyware/virus o violare automaticamente il tuo computer. Aggiornando regolarmente il sistema operativo del computer, il fornitore del sistema operativo può mantenere aggiornato il sistema di sicurezza nelle aree critiche per prevenire exploit automatici di vulnerabilità della sicurezza e trasformare lo spyware in codice inutile.

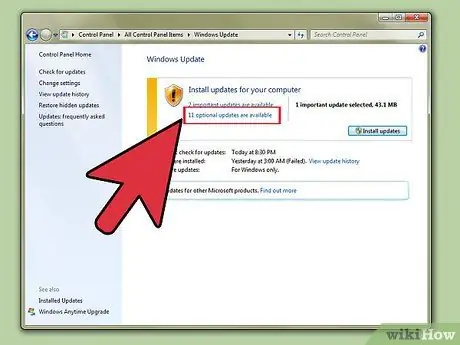

Passaggio 2. Mantieni il programma all'ultima versione

Gli aggiornamenti del programma vengono effettuati per migliorare la comodità dell'utente e aggiungere varie funzionalità. Tuttavia, vengono effettuati anche aggiornamenti per correggere bug nel programma. Esistono molti tipi di pidocchi; alcuni mostrano solo artefatti visivi, altri ti impediscono di fare qualcosa di pubblicizzato e alcuni possono essere utilizzati da hacker remoti e automatizzati per prendere il controllo del tuo computer. Senza tick, gli attacchi a distanza non possono essere eseguiti.

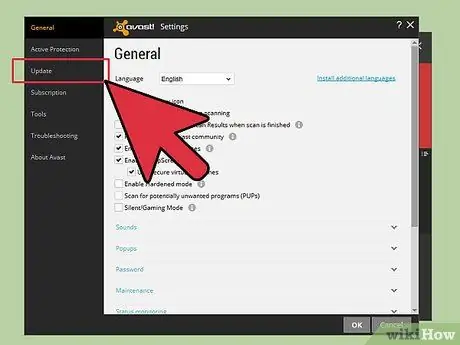

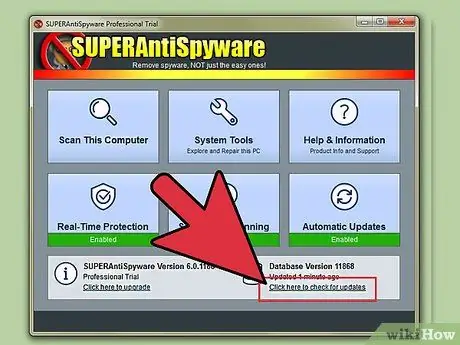

Passaggio 3. Aggiorna regolarmente l'antivirus e mantienilo attivo in MS Windows

Se il database delle firme antivirus non viene aggiornato, alcuni virus possono ancora sfondare. Se l'antivirus non è in esecuzione in background e non controlla regolarmente il sistema, disinstalla il programma antivirus. Tieni presente che i programmi antivirus di solito cercano virus, spyware, rootkit e worm. I programmi anti-spyware specifici di solito non sono molto efficaci.

Passaggio 4. Utilizzare solo un programma antivirus univoco attivo

Un buon programma antivirus dovrebbe monitorare il computer molto da vicino. Nella migliore delle ipotesi, uno dei programmi scambierà l'altro antivirus per un virus. Nel peggiore dei casi, ogni programma anti-malware bloccherà il lavoro dell'altro. Se vuoi utilizzare più di un antivirus, aggiorna il database, disconnetti il computer da internet, disabilita completamente l'antivirus principale ed esegui il secondo antivirus solo in modalità "on demand". Quindi, forse ottieni un falso positivo sull'antivirus principale. Non preoccuparti, è normale. Avvia l'antivirus principale e puoi utilizzare il computer come al solito. Malwarebytes è un ottimo programma di protezione aggiuntivo per completare il tuo antivirus.

Passaggio 5. Cerca di non scaricare altro che siti ufficiali (tutti i sistemi operativi) o repository affidabili (Linux/BSD/MacOS)

Ad esempio, se desideri scaricare VLC Media Player, scaricalo dal sito Web ufficiale (cercalo prima su Google o visita www.videolan.org/vlc/). Non utilizzare mai collegamenti da siti non ufficiali, anche se l'antivirus non mostra segni di pericolo.

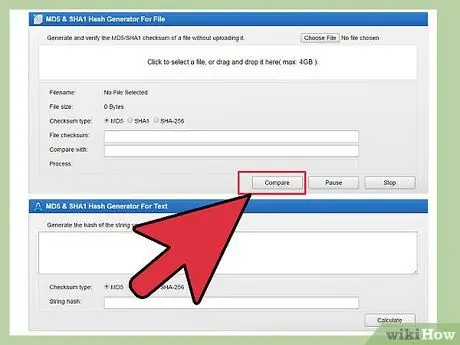

Passaggio 6. Controllare la firma binaria, se possibile

Puoi visitare questo sito per leggere esempi e articoli wiki. Tieni presente che md5 non è più fattibile, quindi ti consigliamo di utilizzare sha256. Fondamentalmente, il tuo obiettivo è creare una firma da un file (ad es. programma di installazione/installatore) Queste firme vengono fornite su siti Web ufficiali o database attendibili. Quando scarichi un file, puoi creare tu stesso questa firma dal file con un programma speciale. Quindi, puoi confrontarlo con la firma del sito; se sono esattamente gli stessi, allora hai un buon installatore. Altrimenti, è possibile che tu abbia scaricato un programma di installazione falso che contiene un virus o che il download non sia riuscito (qualunque cosa fosse, dovrai scaricare di nuovo il file per essere sicuro). Sulla maggior parte delle distribuzioni Linux, questo processo viene eseguito automaticamente e in *BSD utilizza qualsiasi gestore di pacchetti senza richiedere alcuna azione speciale. Su Windows, devi controllarlo manualmente.

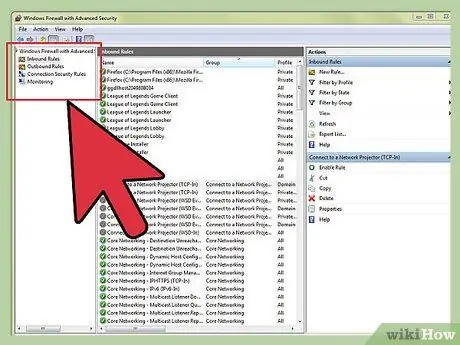

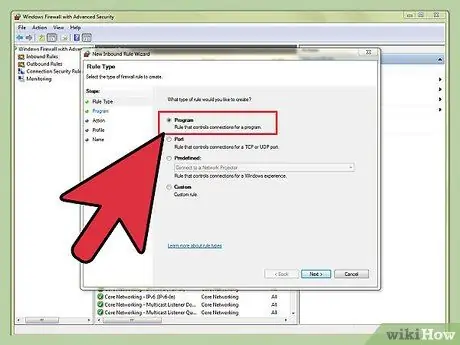

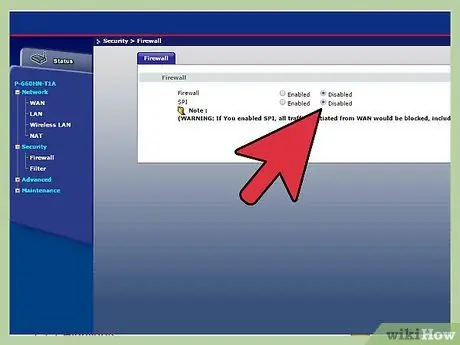

Passaggio 7. Utilizzare un firewall

Per Linux/*BSD, ci sono due buoni firewall integrati (rispettivamente netfilter/iptables e pf). Per MS Windows, dovresti cercare un buon firewall. Devi capire che un firewall è simile a un commutatore di traffico nel mezzo di una grande stazione che contiene molti treni (dati di rete), piattaforme (porte) e binari (stream). Un bug non può caricarsi da solo e ha bisogno dell'aiuto di qualcuno (un servizio o un demone, cioè un programma in esecuzione in background che ascolta una determinata porta). Senza l'aiuto di qualcuno, il servizio non farebbe nulla, anche se il treno arrivasse al binario. Ricorda, un firewall non è un muro o un gateway, è un commutatore (un firewall può fare molto di più che consentire o bloccare il flusso di dati). Tuttavia, non dimenticare che non puoi controllare le connessioni in uscita (a meno che non blocchi tutto o scollega il computer), ma puoi comunque registrare i dati in uscita. La maggior parte degli spyware trova un modo per aggirare i firewall, ma non può nascondere la sua attività e puoi trovare più facilmente spyware che invia dati a un server remoto sulla porta 933 anche se non usi un programma IMAP che lo trova, si nasconde in Internet Explorer elabora e invia i dati sulla porta 443 che viene utilizzata ogni giorno. Se è possibile accedere ai firewall standard (netfilter/iptables e PF), è sufficiente registrare tutti i dati in uscita e bloccare tutti i dati in ingresso ad eccezione delle connessioni esistenti e associate. Non dimenticare di consentire tutto sul dispositivo loopback(lo); È sicuro e richiesto.

Passaggio 8. Usalo solo per notare se il tuo firewall è senza stato

Non puoi bloccare i dati in entrata in modo intelligente. Evita il filtro per app in quanto è ingombrante, inutile e fornisce un falso senso di sicurezza. La maggior parte degli spyware oggi allega il proprio codice dannoso a un'applicazione affidabile che si pensa venga utilizzata per accedere a Internet (di solito Internet Explorer) e si avvia con tale applicazione. Quando Internet Explorer tenta di connettersi a Internet, il firewall chiederà la tua conferma. Se hai risposto "sì" (sì), lo spyware sarà in grado di inviare qualsiasi cosa tramite le porte 80 e 443, insieme ai tuoi dati reali.

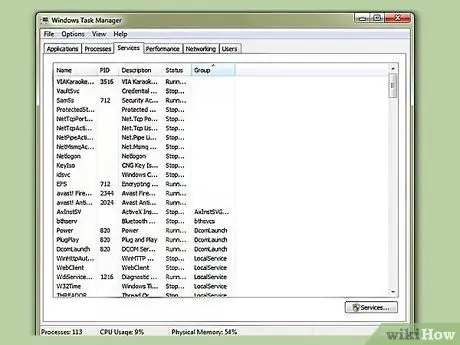

Passaggio 9. Verificare quali servizi (noti anche come daemon) sono in esecuzione

Come accennato in precedenza, se sulla banchina non c'è nessuno che carica il treno, non può succedere NULLA. Non sei un server; Non hai bisogno di un servizio per poter camminare e sentire fuori! (attenzione, la maggior parte dei servizi Windows/Linux/MacOS/BSD sono NECESSARI e non ascoltano all'esterno!) Se possibile, disabilita i servizi inutili o blocca tutti i flussi di dati sulle porte connesse al firewall (ad esempio, puoi bloccare l'accesso e la disconnessione su questa porta se non stai utilizzando le condivisioni di Windows. Tieni presente che i bug in un servizio sono un gateway ampiamente aperto per assumere il controllo remoto del tuo computer. Se il servizio non è presente o è bloccato da un firewall, il tuo computer può non essere hackerato da remoto. Potresti anche provare un programma di scansione delle porte come nmap per determinare quali porte bloccare o quali servizi disabilitare (stesso risultato).

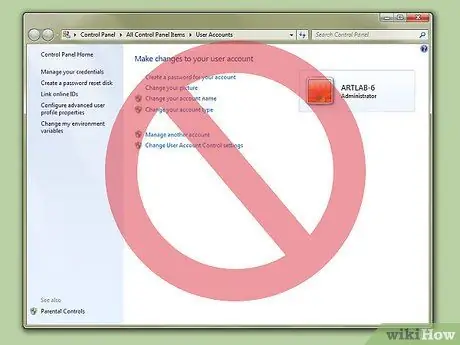

Passaggio 10. Cerca di non utilizzare un account amministratore

Sebbene sia meglio in Windows Vista e Seven, se utilizzi un account amministratore, tutto il software sarà in grado di richiedere i diritti di amministratore, incluso il malware se avviato con noncuranza. Se non sei un amministratore, lo spyware dovrà sforzarsi di più per entrare nel tuo computer. Per lo meno, se sei un utente standard, lo spyware può trasmettere le tue informazioni, ma non ad altri utenti. Lo spyware non sarà in grado di utilizzare parti utili del sistema per trasmettere dati, rendendo più facile la rimozione dal computer.

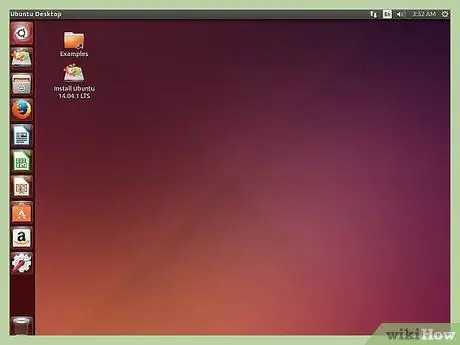

Passaggio 11. Passa a Linux se non hai bisogno di un computer per giocare o utilizzare software speciale

Ad oggi, pochi programmi malware sono noti per attaccare Linux e tutti sono stati disabilitati molto tempo fa grazie agli aggiornamenti di sicurezza. I binari vengono recuperati da repository verificati, firmati e autentici. Non hai bisogno di un antivirus e puoi ottenere molti programmi gratuiti, open source e di qualità per soddisfare le tue esigenze comuni (Firefox, Chrome, Inkscape, GIMP, Pidgin, OpenOffice, FileZilla, FFmpeg (usato in quasi tutti i convertitori audio/video per Windows), Ghostscript (utilizzato in ogni convertitore PDF esistente), XChat e molti altri programmi originariamente sviluppati su Linux e poi importati in Windows perché erano così buoni).

Metodo 2 di 2: Impedisci ad altri di curiosare sulla tua connessione

Passaggio 1. Assicurati che la rete non sia accessibile a tua insaputa o che sia disabilitata

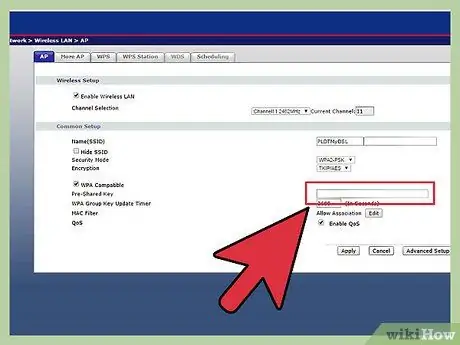

Passaggio 2. Assicurati che la tua rete wireless sia crittografata con WPA-TKIP minimo o WPA(2)-CCMP o WPA2-AES massimo

Attualmente, l'uso della crittografia WEP o nessuna crittografia è ancora pericoloso e non dovrebbe essere fatto.

Passaggio 3. Cerca di non navigare tra i proxy

Se sei costretto a utilizzare un proxy, ricorda che sei costretto a fidarti di uno sconosciuto che gestisce il proxy utilizzato. Questa persona può registrare e memorizzare tutto ciò che invii/ricevi tramite il suo proxy. Può persino decrittografare il protocollo che stai utilizzando (ad es. HTTPS, SMTPS, IMAPS, ecc.) quando sei alla sprovvista. In tal caso, questa persona può ottenere il numero della tua carta di credito e così via. È molto più sicuro utilizzare HTTPS quando possibile piuttosto che utilizzare proxy dubbi.

Passaggio 4. Utilizzare la crittografia quando possibile

Questo è l'unico modo per garantire che nessun altro oltre a te e al server remoto possa comprendere i dati inviati e ricevuti. Usa SSL/TLS quando possibile, stai lontano dai soliti FTP, HTTP, POP, IMAP e SMTP (usa SFTP, FTPS, HTTPS, POPS, IMAPS e POPS). Se il tuo browser dice che il certificato non è corretto, lascia immediatamente il sito.

Passaggio 5. Cerca di non utilizzare i servizi di nascondi IP

Questo servizio è in realtà un proxy. Tutti i tuoi dati passeranno attraverso questo proxy in modo che possano registrare e archiviare tutto. Questo servizio può anche fornire pagine Web false per ottenere le tue informazioni sensibili e persino utilizzarle direttamente sul sito reale in modo da non renderti conto di aver fornito informazioni sensibili a estranei.

Suggerimenti

- Non aprire le email di sconosciuti.

- Non aprire gli allegati nelle e-mail a meno che non provengano da una persona di fiducia e il contenuto sia spiegato

- I pidocchi web sono un ottimo modo per tenere traccia dei siti Web da visitare. Molte estensioni possono sbarazzarsene come Ghostery per Chrome e Firefox.

- Se stai giocando a un gioco online che richiede una porta aperta, di solito non è necessario chiuderlo in un secondo momento. Ricorda, se non c'è servizio, la minaccia è zero. Quando si esce dal gioco, nessun altro ascolta la porta aperta come se fosse chiusa.

- Un sito web da solo non può tracciare il tuo IP su un altro sito.

- Se stai utilizzando un client del sito, configuralo in modo che l'e-mail venga visualizzata in testo normale (NON in HTML). Se non riesci a leggere l'e-mail, l'intera pagina è un'immagine HTML che molto probabilmente è pubblicità o spam.

- Non mettere mai un computer in una DMZ; solo le persone nella tua rete possono sfruttare le scappatoie. Se sei nella DMZ, la tua rete è direttamente Internet.

- Non utilizzare mai più rilevatori di spyware contemporaneamente.

- Il tuo IP è inutile per gli hacker.

- I proprietari di siti Web non possono tracciarti correttamente utilizzando il tuo indirizzo IP; nella maggior parte dei casi, l'ISP assegna l'indirizzo IP in modo dinamico. L'indirizzo IP cambierà di volta in volta e l'ISP è l'unico che sa chi sei. Tecnicamente, l'ISP non sarà in grado di registrare e identificare tutti.

- Come suggerisce il nome, un indirizzo IP è un indirizzo. Solo perché l'indirizzo è noto, non significa che la casa sia facile da derubare! Stessa cosa con gli indirizzi IP.

- Una porta aperta (all'interno di un firewall) senza un servizio disturbato in ascolto dietro questa particolare porta è inutile per gli hacker.