- Autore Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-02 02:45.

- Ultima modifica 2025-06-01 06:06.

Sei preoccupato per la sicurezza della tua rete o di quella di qualcun altro? Una delle basi della sicurezza della rete è assicurarsi che il router sia protetto dagli intrusi. Uno degli strumenti di base che possono essere utilizzati per proteggerlo è Nmap o Network Mapper. Questo programma eseguirà la scansione del target e riporterà le porte aperte e chiuse. Gli esperti di sicurezza della rete utilizzano questo programma per testare la sicurezza della rete. Per imparare a usare il programma, leggi questo articolo di wikiHow.

Fare un passo

Metodo 1 di 2: utilizzo di Zenmap

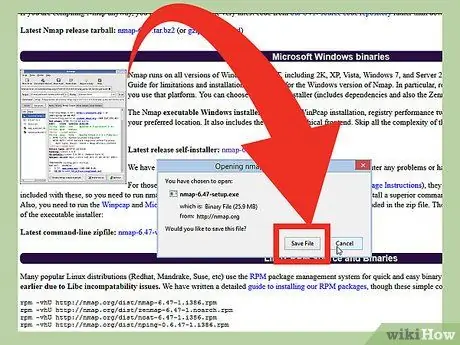

Passaggio 1. Scarica il file di installazione di Nmap

Questo file (file) può essere ottenuto gratuitamente dal sito Web dello sviluppatore Nmap. Si consiglia di scaricare direttamente il file di installazione di Nmap dal sito Web dello sviluppatore per evitare virus o file falsi. Il file di installazione di Nmap scaricato contiene l'applicazione Zenmap. Zenmap è un'interfaccia grafica per Nmap che aiuta gli utenti inesperti a scansionare i propri computer senza dover imparare la riga di comando.

Il programma Zenmap è disponibile per i sistemi operativi Windows, Linux e Mac OS X. Puoi trovare tutti i file di installazione per tutti i sistemi operativi sul sito Web di Nmap

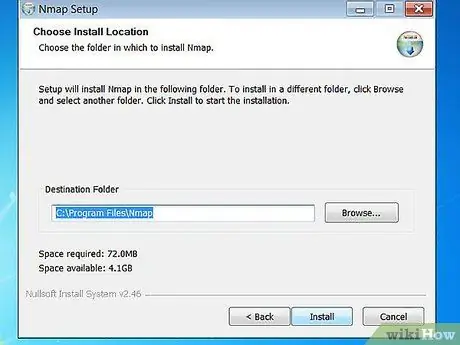

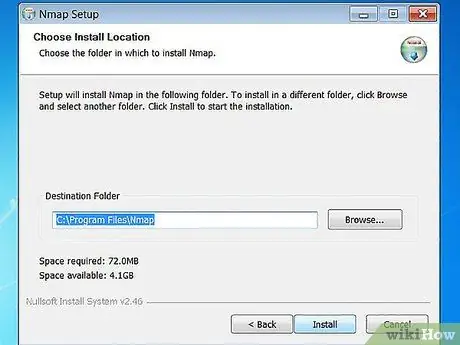

Passaggio 2. Installa Nmap

Esegui il file di installazione di Nmap una volta scaricato. Ti verrà chiesto di selezionare i componenti del programma che desideri installare. Per massimizzare le prestazioni di Nmap, ti consigliamo di spuntare tutte le opzioni. Nmap non installerà adware o spyware.

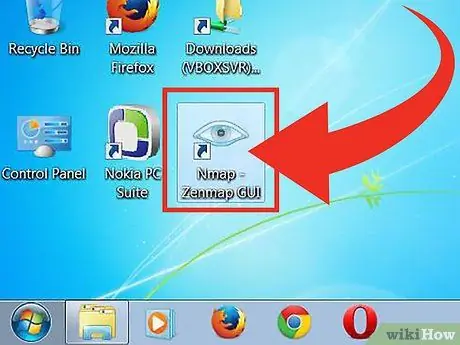

Passaggio 3. Eseguire il programma “Nmap - Zenmap GUI”

Se utilizzi l'opzione predefinita durante l'installazione di Nmap, vedrai l'icona di Nmap sul desktop. Altrimenti, cerca questa icona nel menu Start. L'apertura di Zenmap eseguirà il programma.

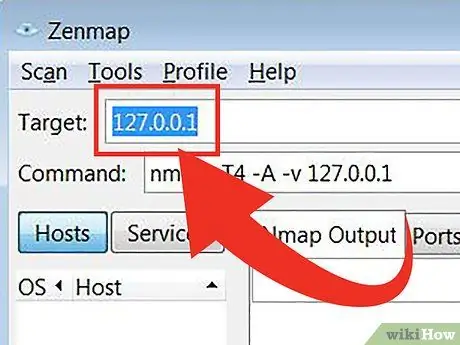

Passaggio 4. Immettere il target che si desidera scansionare

Il programma Zenmap semplifica il processo di scansione. Il primo passo per eseguire una scansione è selezionare un target. Puoi inserire un dominio (esempio.com), un indirizzo IP (127.0.0.1), una rete (192.168.1.0/24) o una combinazione di questi obiettivi.

A seconda dell'intensità e dell'obiettivo della scansione, l'esecuzione di una scansione Nmap potrebbe violare le regole stabilite dal tuo provider di servizi Internet e potrebbe metterti nei guai. Ti consigliamo di controllare le leggi locali e i contratti del provider di servizi Internet prima di eseguire una scansione Nmap su obiettivi che hanno origine al di fuori della tua rete

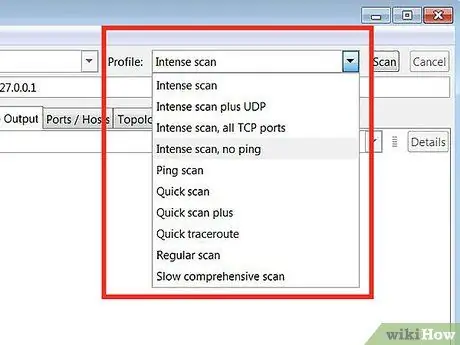

Passaggio 5. Selezionare Profilo

Un profilo è un preset che contiene una serie di modificatori che definiscono il target di scansione. Questa funzione consente di selezionare rapidamente il tipo di scansione senza dover inserire un modificatore sulla riga di comando. Scegli un profilo adatto alle tue esigenze:

- Scansione intensa - Scansioni accuratamente eseguite. Questo profilo contiene il rilevamento del sistema operativo (sistema operativo o sistema operativo), il rilevamento della versione, la scansione degli script (script), traceroute e il tempo di scansione aggressivo. Questa opzione è una scansione che può interferire con il sistema e la rete.

- Scansione ping - Questa scansione viene utilizzata per rilevare se il target è entrato nella rete (online). Questa opzione non esegue la scansione di alcuna porta.

- Scansione veloce - Questa scansione è più veloce della scansione normale perché questa opzione ha un tempo di scansione aggressivo e scansiona solo le porte selezionate.

- Scansione regolare - Questa opzione è una scansione Nmap standard senza alcun modificatore. Questa scansione restituirà ping e porte aperte alla destinazione.

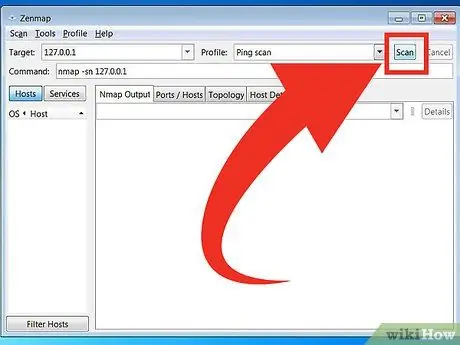

Passaggio 6. Fare clic su Scansione per avviare la scansione

I risultati della scansione verranno visualizzati in tempo reale nella scheda Nmap Output. La durata della scansione varia a seconda del profilo di scansione selezionato, della distanza tra il computer e la destinazione e della configurazione di rete della destinazione.

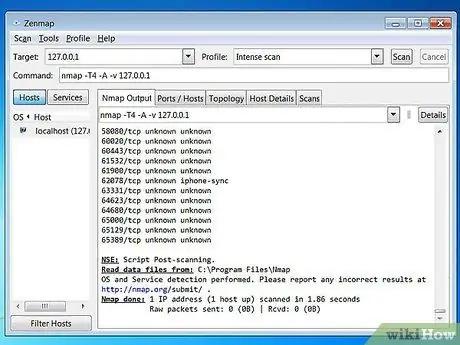

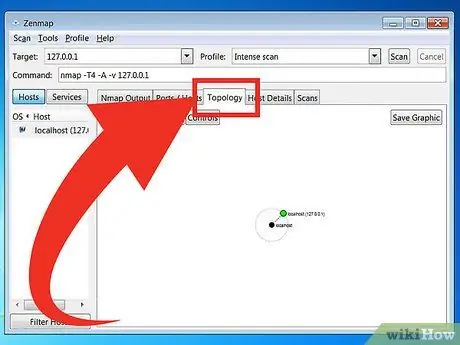

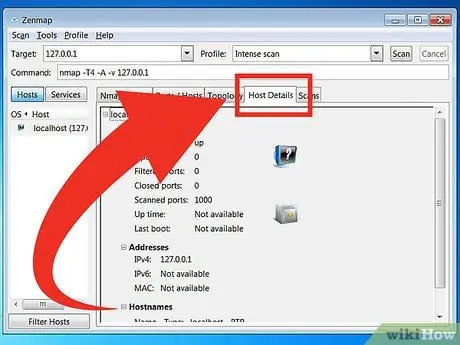

Passaggio 7. Visualizza i risultati della scansione

topologia - Questa scheda visualizza il traceroute per la scansione eseguita. Puoi vedere quanti salti (una parte del percorso che si trova tra l'origine e la destinazione dei dati) che i dati attraversano per raggiungere l'obiettivo.

Dettagli dell'host - Questa scheda visualizza un riepilogo dei dati ottenuti dalla scansione di destinazione, come il numero di porte, indirizzo IP, nome host (nome host), sistema operativo e altro.

Scansioni - Questa scheda memorizza tutti i comandi (comandi) che sono stati attivati nella scansione precedente. Le schede consentono di riesaminare rapidamente i target con un set specifico di parametri.

Metodo 2 di 2: utilizzo della riga di comando

Passaggio 1. Installa Nmap

Prima di utilizzare Nmap, devi prima installarlo in modo da poterlo eseguire dalla riga di comando del sistema operativo. Il programma Nmap è di piccole dimensioni e può essere ottenuto gratuitamente dagli sviluppatori di Nmap. Segui le istruzioni di seguito per installare Nmap sul tuo sistema operativo:

-

Linux - Scarica e installa Nmap dal tuo repository. Nmap è disponibile nella maggior parte dei principali repository Linux. Inserisci il seguente comando in base alla distribuzione Linux che hai:

Esegui una semplice scansione Nmap Step 8Bullet1 - Per Red Hat, Fedora e SUSE

- (64 bit)

- Per Debian e Ubuntu

rpm -vhU

(32 bit) OPPURE

rpm -vhU

sudo apt-get install nmap

Per Windows - Installa il file di installazione di Nmap. Questo file può essere ottenuto gratuitamente dal sito Web degli sviluppatori Nmap. Si consiglia di scaricare direttamente il file di installazione di Nmap dal sito Web dello sviluppatore per evitare virus o file falsi. L'utilizzo del file di installazione di Nmap consente di installare rapidamente lo strumento della riga di comando di Nmap senza dover estrarre i file nella cartella corretta.

Se non vuoi l'interfaccia grafica di Zenmap, puoi deselezionare il processo di installazione di Nmap

Per Mac OS X - Scarica il file immagine del disco (un file del computer che ha il contenuto e la struttura di un volume del disco) Nmap. Questo file può essere ottenuto gratuitamente dal sito Web degli sviluppatori Nmap. Si consiglia di scaricare direttamente il file di installazione di Nmap dal sito Web dello sviluppatore per evitare virus o file falsi. Usa i file di installazione contenuti nel file immagine del disco per installare Nmap sul computer. Nmap richiede OS X versione 10, 6 o successiva.

Passaggio 2. Aprire la riga di comando

Il comando Nmap viene eseguito dalla riga di comando e i risultati della scansione vengono visualizzati sotto il comando. È possibile utilizzare le variabili per modificare la scansione. Puoi eseguire una scansione da qualsiasi cartella sulla riga di comando.

-

Per Linux - Apri Terminale se stai utilizzando la GUI per la tua distribuzione Linux. La posizione del terminale varia a seconda del tipo di distribuzione Linux.

Esegui una semplice scansione Nmap Passaggio 9Bullet1 -

Per Windows - Puoi aprire una finestra del prompt dei comandi premendo il tasto Windows + R e inserendo "cmd" nel campo Esegui. Gli utenti di Windows 8 possono premere il tasto Windows + X e selezionare Prompt dei comandi dal menu. Puoi eseguire una scansione Nmap da qualsiasi cartella.

Esegui una semplice scansione Nmap Passaggio 9Bullet2 -

Per Mac OS X - Apri l'applicazione Terminale che si trova nella sottodirectory Utility della cartella Applicazioni.

Esegui una semplice scansione Nmap Passaggio 9Bullet3

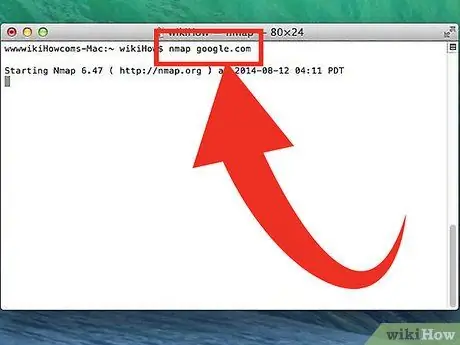

Passaggio 3. Eseguire una scansione sulla porta di destinazione

Per eseguire una scansione di base, digitare

nmap

. Questo eseguirà il ping del target ed eseguirà la scansione della porta. Questa scansione è facile da rilevare. Il risultato della scansione verrà visualizzato sullo schermo. Potrebbe essere necessario spostare la finestra verso l'alto per vedere l'intera scansione.

A seconda dell'intensità e dell'obiettivo della scansione, l'esecuzione di una scansione Nmap potrebbe violare le regole stabilite dal tuo provider di servizi Internet e potrebbe metterti nei guai. Ti consigliamo di controllare le normative locali e il contratto del provider di servizi Internet che stai utilizzando prima di eseguire una scansione Nmap su obiettivi originati al di fuori della tua rete

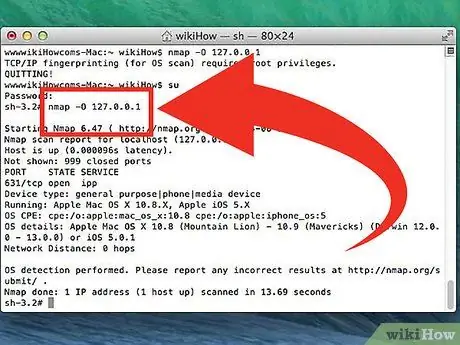

Passaggio 4. Eseguire la scansione modificata

È possibile utilizzare le variabili di comando per modificare i parametri di scansione in modo che i risultati della ricerca contengano più o meno informazioni. La modifica della variabile di scansione cambierà il livello di interferenza generata dalla scansione. Puoi aggiungere più variabili inserendo uno spazio tra ciascuna variabile. La variabile viene messa prima del target:

nmap

- - sS - Questa è una scansione SYN eseguita in silenzio. Questa scansione è più difficile da rilevare rispetto a una scansione standard. Tuttavia, la scansione richiederà più tempo. Molti firewall moderni possono rilevare le scansioni "-sS".

- - sn - Questa è una scansione ping. Questa scansione disabiliterà la scansione delle porte e controllerà solo gli host che hanno effettuato l'accesso alla rete.

- - O - Questa è una scansione del sistema operativo. Questa scansione tenterà di determinare il sistema operativo di destinazione.

- - UN - Questa variabile attiva diverse scansioni di uso comune: rilevamento del sistema operativo, rilevamento della versione, scansione degli script e traceroute.

- - F - Questa scansione attiva la modalità veloce e riduce il numero di porte scansionate.

- - v - Questa scansione mostrerà più informazioni nei risultati di ricerca in modo che tu possa capirli più facilmente.

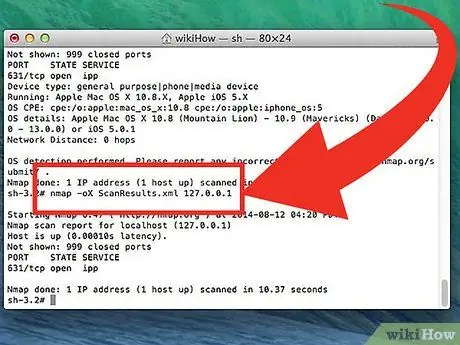

Passaggio 5. Converti i risultati della scansione in un file XML

Puoi convertire i risultati della scansione in un file XML in modo da poterli visualizzare facilmente in qualsiasi browser. Per farlo, devi usare la variabile - bue e specificare anche il nome del file XML. Di seguito è riportato un esempio del comando utilizzato per convertire i risultati della scansione in un file XML:

nmap -oX Risultato della ricerca.xml

Il file XML verrà salvato nella cartella in cui hai salvato il file di lavoro

Suggerimenti

- Se il target non risponde, prova ad aggiungere "-P0" alla scansione. Questo costringerà Nmap ad avviare la scansione anche se il programma pensa che il target selezionato non possa essere trovato. Questo metodo è utile per i computer bloccati da un firewall.

- Vuoi conoscere lo stato di avanzamento della scansione? Mentre la scansione è in corso, premi la barra spaziatrice o un tasto qualsiasi per visualizzare l'avanzamento della scansione di Nmap.

- Se la scansione richiede molto tempo (venti minuti o più), prova ad aggiungere "-F" alla scansione di Nmap per eseguire la scansione di Nmap solo sulle porte utilizzate di frequente.

Avvertimento

- Se esegui frequentemente scansioni Nmap, preparati a rispondere alle domande del tuo provider di servizi Internet. Alcuni provider di servizi Internet controllano regolarmente il traffico di Nmap e Nmap è uno strumento facile da rilevare. Nmap è uno strumento conosciuto da molti e solitamente utilizzato dagli hacker. Pertanto, potresti essere sospettato dal tuo provider di servizi Internet e devi spiegare in dettaglio perché stai utilizzando Nmap.

- Assicurati di avere il permesso di scansionare il bersaglio! La scansione di www.whitehouse.gov potrebbe metterti nei guai. Prova a scansionare scanme.nmap.org se vuoi provare l'applicazione Nmap. Questo sito è gestito e mantenuto dagli sviluppatori di Nmap. Pertanto, puoi scansionarlo senza doversi preoccupare di finire nei guai.